En esta era digital actual, la protección de los dispositivos móviles se ha convertido a ser una verdadera prioridad esencial. Ya sea que hablemos de un teléfono, una PC o quizás una tableta, tener los métodos de desbloqueo eficaces y seguros resulta fundamental para garantizar nuestra información personal y asegurar nuestra intimidad. Desde los patrones de desbloqueo hasta la huella y y el facial, existen múltiples opciones de proteger los aparatos así como mientras hacer más fácil el acceso a ellos en el momento en que lo necesitamos.

En texto, investigaremos detenidamente cada aspecto que relacionado a las funciones de protección en iTunes y otros otros, analizando diversas opciones así como estrategias de acceso, así como opciones como “Encuentra Mi Dispositivo” así como “iCloud”. Asimismo hablaremos de qué manera reiniciar dispositivos sin perder datos así como cómo llevar a cabo en este caso la recuperación de nuestras claves. La configuración de protección adecuada puede ser marcar un diferencia entre una experiencia experiencia fácil o una vulnerabilidad durante el uso efectivo de nuestros móviles.

Métodos de Liberación

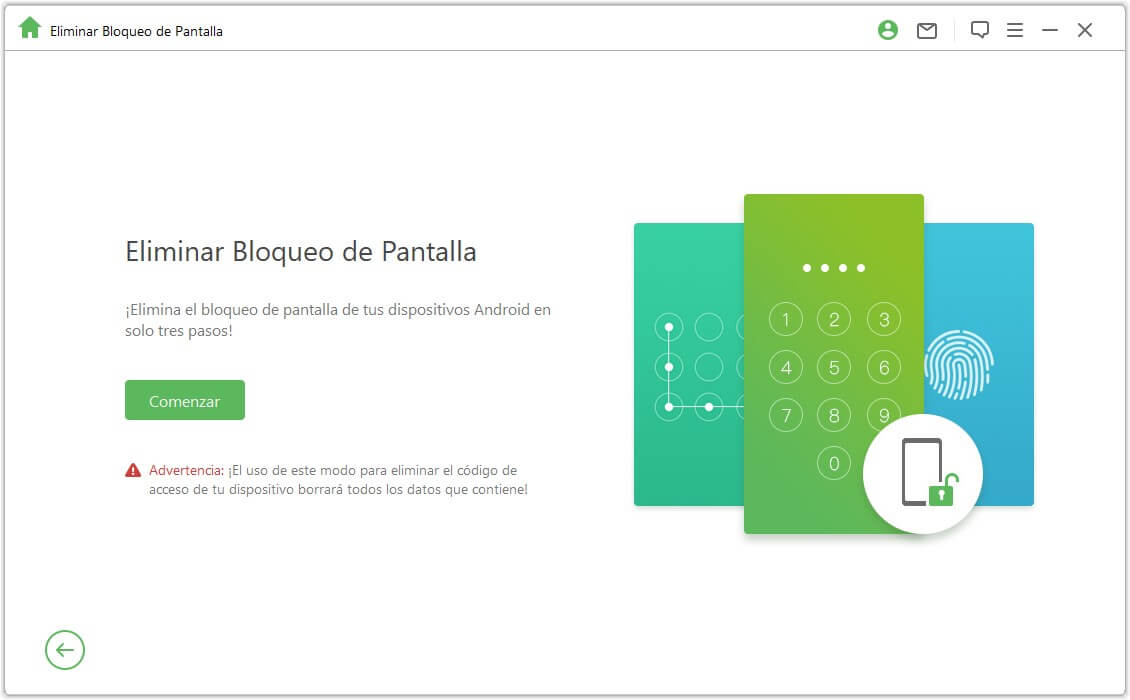

Existen diversos métodos de desbloqueo que facilitan el acceso a dispositivos móviles y ordenadores. Un más frecuentes es el esquema de desbloqueo, particularmente en aparatos Android. Este técnica implica trazar una secuencia en la superficie que une puntos en una rejilla. Es una forma externa de asegurar el ingreso, sin embargo es susceptible de ser expuesto si otros miran la secuencia. Otra opción popular es el número de identificación de protección, que exige introducir un número específico. Este sistema es sencillo de rememorar aunque tiene que ser lo suficientemente difícil para prevenir accesos no permitidos.

Las diversas contraseñas de acceso brindan una capa extra de seguridad, porque hacen posible crear combinaciones más largas y variadas de caracteres. Además, el uso de huellas dactilares y identificación facial se ha convertido común en dispositivos contemporáneos. Estas tecnologías biométricas además ofrecen facilidad al desbloquear un aparato al momento, sino que también añaden una capa de protección sólida, porque solo el propietario del dispositivo puede ingresar a él.

Si haber perdido el sistema de liberación, existen herramientas de liberación a distancia que son capaces de asistir a recuperar el acceso sin eliminar datos. Servicios como Buscar Mi Dispositivo y Find My iPhone permiten desbloquear dispositivos de manera segura y rápida. Sumado a esto, el reinicio de fábrica es una opción en situaciones críticos, aunque esto conlleva la pérdida de datos. Es esencial conocer con tales opciones para asegurar la defensa de datos personales y conservar la protección en dispositivos móviles.

Seguridad y Protección de Datos

La seguridad y seguridad de datos se han vuelto esenciales en un entorno progresivamente más digital. Con el incremento del uso de aparatos portátiles, computadoras y tabletas, salvaguardar la data personal se convierte en una necesidad. Métodos como el patrón de desbloqueo, el código de acceso y las contraseñas de acceso son herramientas fundamentales para salvaguardar el contenido de nuestros dispositivos. Recuperación de contraseña , tecnologías avanzadas como la huella y el reconocimiento facial ofrecen una capa extra de seguridad, permitiendo el acceso a la información sin poner en riesgo su protección.

El uso de servicios como Buscar Mi Dispositivo y Buscar Mi iPhone permite localizar dispositivos extraviados o robados, brindando la posibilidad de localizar y salvaguardar información personales. Configuraciones correctas de protección, acompañados con el restablecimiento de ajustes de fábrica cuando es necesario, garantizan que la información no termine en manos incorrectas. Es vital estar al tanto de las diversas opciones de desbloqueo remoto, ya que pueden facilitar el proceso de acceso a dispositivos bloqueados sin sacrificar data importante.

Igualmente, es esencial considerar las opciones de guardado en la nubes de almacenamiento, como nubes de Apple, que brindan una manera segura de guardar documentos y imágenes. Al hacer uso de Mi Unlock y ID de Oppo, los usuarios pueden acceder aparatos particulares de manera segura, manteniendo la integridad de su data. En resumen, inculcar prácticas de seguridad en nuestros aparatos no solo resguarda nuestros información personales, sino que también nos proporciona paz mental en el uso diario de la tecnología.

Instrumentos de Desbloqueo Remoto Remoto

En la actualidad, hay varias opciones de desbloqueo que permiten a los usuarios ingresar a sus dispositivos sin tener que presencialmente ahí. Una de las más más destacadas es Find My iPhone, una opción integrada en iCloud que permite a los usuarios ubicar, cerrar o borrar remotamente sus dispositivos de Apple. Esta opción es muy útil en situaciones de hurto o pérdida, dado que brinda opciones para garantizar la seguridad de los datos personales.

En el caso de dispositivos Android, Buscar mi dispositivo es la opción equivalente que permite a los propietarios localizar su dispositivo, sonar, cerrarlo o eliminar su información. Similar a la equivalente de Apple, esta herramienta se fundamenta en la ubicación GPS del móvil y necesita que se haya habilitado antes en las ajustes del móvil. Ambas herramientas son fundamentales en la seguridad y rescate de celulares, así como para asegurar la protección de la datos privada.

Además, algunas compañías de teléfonos, como Xiaomi y Oppo, tienen propias soluciones de desbloqueo, como Mi Unlock y Oppo ID. Estas herramientas suelen facilitar tanto el acceso de móviles como la recuperación de identidades conectadas, brindando una capa extra de protección. Sin embargo, es crucial tener en cuenta que el empleo de estas herramientas debe realizarse bajo precaución y solo en dispositivos que uno posea para evitar vulneraciones de la privacidad.

Configuración de Protección en Dispositivos

La ajuste de protección en equipos es crucial para salvaguardar la data privada y garantizar que únicamente los usuarios permitidos cuenten con acceso. Al definir un dibujo de acceso, un número de identificación personal de seguridad o una clave de entrada, se añade una capa de defensa que resguarda los archivos en situación de pérdida o hurto del dispositivo. Estas opciones permiten bloquear la pantalla y son esenciales para asegurar la confidencialidad.

Además de los métodos convencionales como la clave o el PIN, los dispositivos modernos ofrecen alternativas sofisticadas como la impronta dactilar y el identificación de la cara. Estos sistemas biométricos no solo hacen más fácil el ingreso, sino que también proporcionan una protección extra, ya que es considerablemente difícil de falsificar que los números de letras y números. Configurar y activar estas configuraciones es un proceso crucial en la seguridad de equipos móviles y PC.

Por último, es necesario realizar revisiones periódicas de la configuración de protección, que incluyan la comprobación de herramientas de desbloqueo remoto como Encontrar mi Dispositivo y Encontrar mi iPhone. Estas herramientas son prácticas para localizar y, en situación requerida, bloquear el equipo de forma a distancia. Actualizar refrescadas las configuraciones de protección ayuda a la protección de información privados y garantiza un mayor dominio sobre el ingreso a los equipos.

Recuperación y Restablecimiento de Acceso

El recuperación de acceso a dispositivos móviles y PCs es un procedimiento crucial para volver a obtener el control cuando se perdieron las contraseñas de ingreso. Para smartphones y tabletas, existen métodos como la restauración a través de servicios como Find My Device o Find My iPhone que permiten desbloquear teléfonos de manera a distancia. Estos sistemas suelen necesitar que el aparato esté vinculado a una perfil determinado, garantizando de esta manera la protección y protección de datos personales.

En el escenario de las computadoras, muchas ofrecen la posibilidad de restablecer la contraseña de entrada mediante medios de recuperación o cuestionarios de verificación. Si se ha activado la autenticación de 2 factores, es probable que se requiera un nuevo dispositivo para verificar la identidad. Por otro lado contrario, programas como iTunes pueden ser útiles para volver a configurar un teléfono de Apple a su configuración de fábrica, aunque este método suele terminar en la pérdida de datos si no se ha realizado una copia de seguridad anterior.

Finalmente, es importante considerar estrategias de acceso que no borren los archivos, como el uso de huellas dactilares o identificación facial una vez recuperado el acceso. La configuración cuidadosa, que incluye gestos y PIN de seguridad, no solo protege el aparato, sino que también facilita la restablecimiento de control de manera considerablemente protegida y rápida.